Salesforce ha confirmado que no negociará ni pagará un rescate a los actores de amenazas detrás de una ola masiva de ataques de robo de datos que afectó a los clientes de la compañía este año.

Como informó por primera vez BloombergSalesforce envió un correo electrónico a sus clientes el martes para decirles que no pagarían un rescate y advirtió que «inteligencia de amenazas creíble» indica que los actores de amenazas estaban planeando filtrar los datos robados.

«Puedo confirmar que Salesforce no participará, negociará ni pagará ninguna demanda de extorsión», confirmó Salesforce a BleepingComputer.

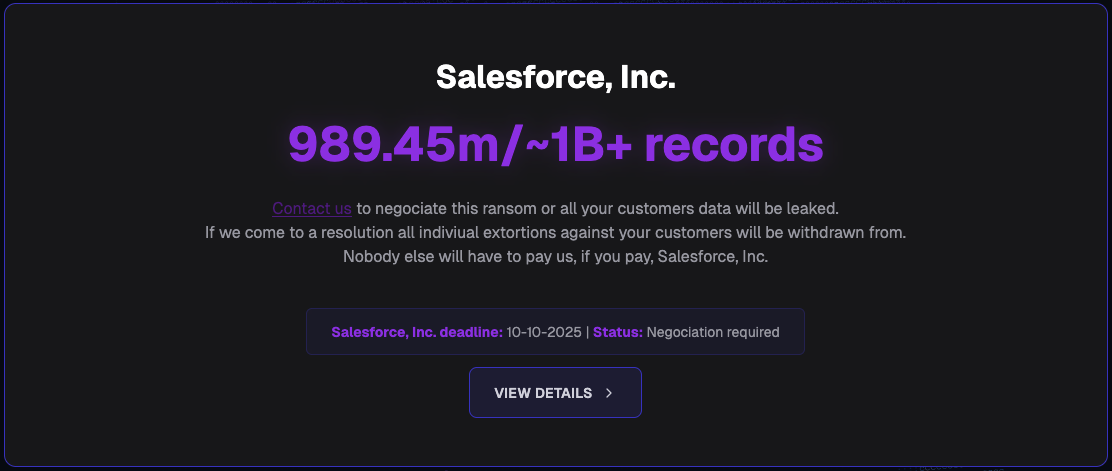

Esta declaración sigue al lanzamiento de un sitio de filtración de datos por parte de actores de amenazas conocidos como «Scattered Lapsus$ Hunters». que intentan extorsionar a 39 empresas cuyos datos fueron robados de Salesforce. El sitio web estaba ubicado en el dominio breakforums(.)hn, que lleva el nombre del famoso sitio web BreachForums, un foro de piratería conocido por vender y filtrar datos robados.

Las empresas extorsionadas en el sitio de filtración de datos incluían marcas y organizaciones conocidas, incluidas FedEx, Disney/Hulu, Home Depot, Marriott, Google, Cisco, Toyota, Gap, Kering, McDonald's, Walgreens, Instacart, Cartier, Adidas, Sake Fifth Avenue, Air France & KLM, Transunion, HBO MAX, UPS, Chanel e IKEA.

En total, los actores de amenazas afirmaron haber robado casi mil millones de registros de datos, que se harían públicos si empresas individuales pagaran una demanda de extorsión o como un pago único de Salesforce que cubriría a todos los clientes afectados que figuran en el sitio.

Fuente: BleepingComputer

Estos datos fueron robados de instancias de Salesforce en dos campañas separadas que ocurrieron en 2025.

La primera campaña de robo de datos comenzó a finales de 2024, cuando comenzaron los actores de amenazas. realizar ataques de ingeniería social hacerse pasar por personal de soporte de TI para engañar a los empleados para que conecten una aplicación OAuth maliciosa a la instancia de Salesforce de su empresa.

Una vez vinculados, los actores de amenazas utilizaron la conexión para descargar y robar las bases de datos, que luego se utilizaron para extorsionar a la empresa a través del correo electrónico.

Estos ataques de ingeniería social impactaron Google, cisco, Qantas, adidas, Allianz Vida, Seguro para agricultores, jornada laboralKering y las filiales de LVMH, como dior, Luis Vuittony Tiffany & Co.

Una segunda campaña de robo de datos de Salesforce comenzó a principios de agosto de 2025, cuando los actores de amenazas utilizaron tokens robados de SalesLoft Drift OAuth para pivotar hacia los entornos CRM de los clientes y extraer datos.

Los ataques de robo de datos de Salesloft se centraron principalmente en robar datos de tickets de soporte para escanear en busca de credenciales, tokens API, tokens de autenticación y otra información confidencial que permitiría a los atacantes violar la infraestructura y los servicios en la nube de la empresa.

Uno de los actores de amenazas detrás de los ataques de Salesloft, conocido como ShinyHunters, le dijo a BleepingComputer que robaron aproximadamente 1.500 millones de registros de datos de más de 760 empresas durante esta campaña.

Muchas empresas ya han confirmado que se vieron afectadas por el ataque a la cadena de suministro de Salesloft, incluidas Google, Llamarada de nube, zscaler, Sostenible, CiberArk, Elástico, Más allá de la confianza, Punto de prueba, JFrog, nutanix, qualys, Rubrik, Redes Cato, Redes de Palo Altoy muchos más.

El sitio de filtración de datos recientemente lanzado se utilizó principalmente para extorsionar a los clientes en los ataques de ingeniería social originales, y los actores de amenazas afirmaron que comenzarían a extorsionar públicamente a los afectados por los ataques de Salesloft después del 10 de octubre.

Sin embargo, el sitio de filtración de datos ahora está cerrado y el dominio ahora usa servidores de nombres de surina.ns.cloudflare.com y hans.ns.cloudflare.com, que tienen ambos. sido utilizado por el FBI en el pasado al apoderarse de dominios.

BleepingComputer se puso en contacto con el FBI para preguntar si se apoderaron del dominio, pero no ha recibido respuesta en este momento.

Únete a la Cumbre de simulación de infracciones y ataques y experimentar el futuro de la validación de seguridad. Escuche a los mejores expertos y vea cómo BAS impulsado por IA está transformando la simulación de infracciones y ataques.

No te pierdas el evento que marcará el futuro de tu estrategia de seguridad