AUTOR: Topher Lyons, ingeniero de soluciones de Sprocket Security

Los límites de los datos de escaneo pasivo de Internet

La mayoría de las organizaciones están familiarizadas con el enfoque tradicional de la visibilidad externa: dependen de datos de escaneo pasivo de Internet, conjuntos de datos basados en suscripción o reconocimientos puntuales ocasionales para comprender a qué se enfrentan en la Internet pública. Estas fuentes generalmente se entregan como instantáneas estáticas de listas de activos, puertos abiertos o exposiciones observadas durante un ciclo de escaneo periódico.

Si bien son útiles para una amplia conciencia de las tendencias, los conjuntos de datos pasivos a menudo se malinterpretan. Muchos equipos de seguridad suponen que proporcionan una imagen completa de todo lo que los atacantes pueden ver. Pero en la infraestructura altamente dinámica actual, los datos pasivos envejecen rápidamente.

Las huellas de la nube cambian día a día, los equipos de desarrollo implementan nuevos servicios continuamente y las configuraciones erróneas aparecen (y desaparecen) mucho más rápido de lo que los análisis pasivos pueden mantener.

Como resultado, las organizaciones que dependen únicamente de datos pasivos a menudo toman decisiones basadas en información obsoleta o incompleta.

Para mantener una visión defensiva precisa de la superficie de ataque externa, los equipos necesitan algo diferente: un reconocimiento activo, continuo y automatizado que verifique lo que realmente está expuesto todos los días.

La superficie de ataque actual: de rápido movimiento, fragmentada y difícil de rastrear

Las superficies de ataque solían ser relativamente estáticas. Un firewall perimetral, algunos servidores públicos y una o dos zonas DNS hicieron que el descubrimiento fuera manejable. Pero la infraestructura moderna lo ha cambiado todo.

- La adopción de la nube ha descentralizado el alojamiento, impulsando los activos entre múltiples proveedores y regiones.

- Los ciclos de implementación rápidos introducen nuevos servicios, contenedores o puntos finales.

- La dispersión de activos crece silenciosamente a medida que los equipos experimentan, prueban o automatizan.

- La TI en la sombra surge de campañas de marketing, herramientas SaaS, entornos alojados por proveedores y subdominios no administrados.

Incluso los cambios aparentemente insignificantes pueden crear una exposición material. Un registro DNS que apunta al host incorrecto, un certificado TLS vencido o una instancia de desarrollo olvidada pueden presentar riesgos. Y debido a que estos cambios ocurren constantemente, la visibilidad que no se actualiza continuamente siempre no estará sincronizada con la realidad.

Si la superficie de ataque cambia diariamente, entonces la visibilidad debe coincidir con esa cadencia.

Obtenga hallazgos precisos y validados con reconocimiento continuo y automatizado. ¡Descubra las exposiciones a medida que aparecen!

Deje de depender de datos pasivos obsoletos y comience a ver lo que ven los atacantes hoy.

Por qué los datos pasivos fallan a los equipos de seguridad modernos

Hallazgos obsoletos

Los datos de escaneo pasivo quedan obsoletos rápidamente. Un servicio expuesto puede desaparecer antes de que un equipo vea el informe, mientras que surgen nuevas exposiciones que no fueron capturadas en absoluto. Esto conduce a un ciclo común en el que los equipos de seguridad dedican tiempo a buscar problemas que ya no existen y pasan por alto los que importan hoy.

Brechas de contexto

Los conjuntos de datos pasivos tienden a ser superficiales. A menudo les falta:

- Propiedad

- Atribución

- Detalle de la causa raíz

- Contexto de impacto

- Conciencia ambiental

Sin contexto, los equipos no pueden priorizar de manera efectiva. Un problema informativo menor puede parecer idéntico a una exposición grave.

Activos efímeros perdidos

La infraestructura moderna está llena de componentes de corta duración. Los servicios de prueba temporales, los nodos de nube escalables automáticamente y los entornos de seguimiento mal configurados pueden durar solo minutos u horas. Debido a que los análisis pasivos son periódicos, estos activos fugaces a menudo nunca aparecen en el conjunto de datos, pero los atacantes los encuentran y explotan de forma rutinaria.

Artefactos duplicados o irrelevantes

Los datos pasivos suelen incluir registros DNS sobrantes, espacio de IP reasignado o entradas históricas que ya no reflejan el entorno. Los equipos deben separar manualmente los falsos positivos de los problemas reales, lo que aumenta la fatiga de las alertas y la pérdida de tiempo.

Reconocimiento continuo: qué es (y qué no es)

Comprobaciones diarias activas y automatizadas

La visibilidad continua se basa en reconocimientos recurrentes y controlados que verifican automáticamente la exposición externa. Esto incluye:

- Detección de servicios recientemente expuestos

- Seguimiento de cambios de DNS, certificados y alojamiento

- Identificar nuevos hosts accesibles

- Clasificación de activos nuevos o desconocidos

- Validación del estado actual de exposición y configuración.

Esto no es explotación ni acciones intrusivas. Es una enumeración segura y automatizada creada para la defensa.

Descubrimiento consciente del medio ambiente

A medida que la infraestructura cambia, el reconocimiento continuo cambia con ella. Nuevas regiones de la nube, nuevos subdominios o nuevos entornos de prueba entran y salen naturalmente de la superficie de ataque. La visibilidad continua mantiene el ritmo automáticamente sin necesidad de actualización manual.

Lo que revela la visibilidad continua (que los datos pasivos no pueden)

Servicios recientemente expuestos

Estas exposiciones suelen aparecer de forma repentina y no intencionada:

- Un servidor de prueba olvidado está en línea

- Un desarrollador que abre RDP o SSH para realizar pruebas

- Un depósito S3 recién creado se ha dejado público

La verificación diaria los detecta antes de que lo hagan los atacantes.

Configuraciones erróneas introducidas durante las implementaciones

Las implementaciones rápidas introducen errores sutiles:

- Certificados mal aplicados o vencidos

- Configuraciones predeterminadas restauradas

- Los puertos se abrieron inesperadamente

La visibilidad diaria los pone de manifiesto inmediatamente.

TI en la sombra y activos no autorizados

No todos los activos expuestos externamente provienen de la ingeniería. Los micrositios de marketing, los servicios alojados por proveedores, las páginas de destino de terceros y las instancias de SaaS no administradas a menudo quedan fuera de los inventarios tradicionales, pero siguen siendo accesibles al público.

Validación en tiempo real

El reconocimiento continuo garantiza que los hallazgos reflejen la superficie de ataque actual. Esto reduce drásticamente el esfuerzo desperdiciado y mejora la toma de decisiones.

Convertir el reconocimiento en toma de decisiones

Priorización a través de la verificación

Cuando los hallazgos están validados y actualizados, los equipos de seguridad pueden determinar con confianza qué exposiciones representan el riesgo más inmediato.

Triaje sin buscar a través del ruido

El reconocimiento continuo elimina los hallazgos obsoletos, duplicados o irrelevantes antes de que lleguen a la cola del analista.

Rutas de propiedad claras

La atribución precisa ayuda a los equipos a dirigir los problemas al grupo interno correcto, como ingeniería, nube, redes, marketing o un equipo de aplicaciones específico.

Fatiga de alerta reducida

Los equipos de seguridad se mantienen centrados en problemas reales y procesables en lugar de revisar miles de entradas de análisis no verificadas.

Cómo Sprocket Security aborda la MAPE

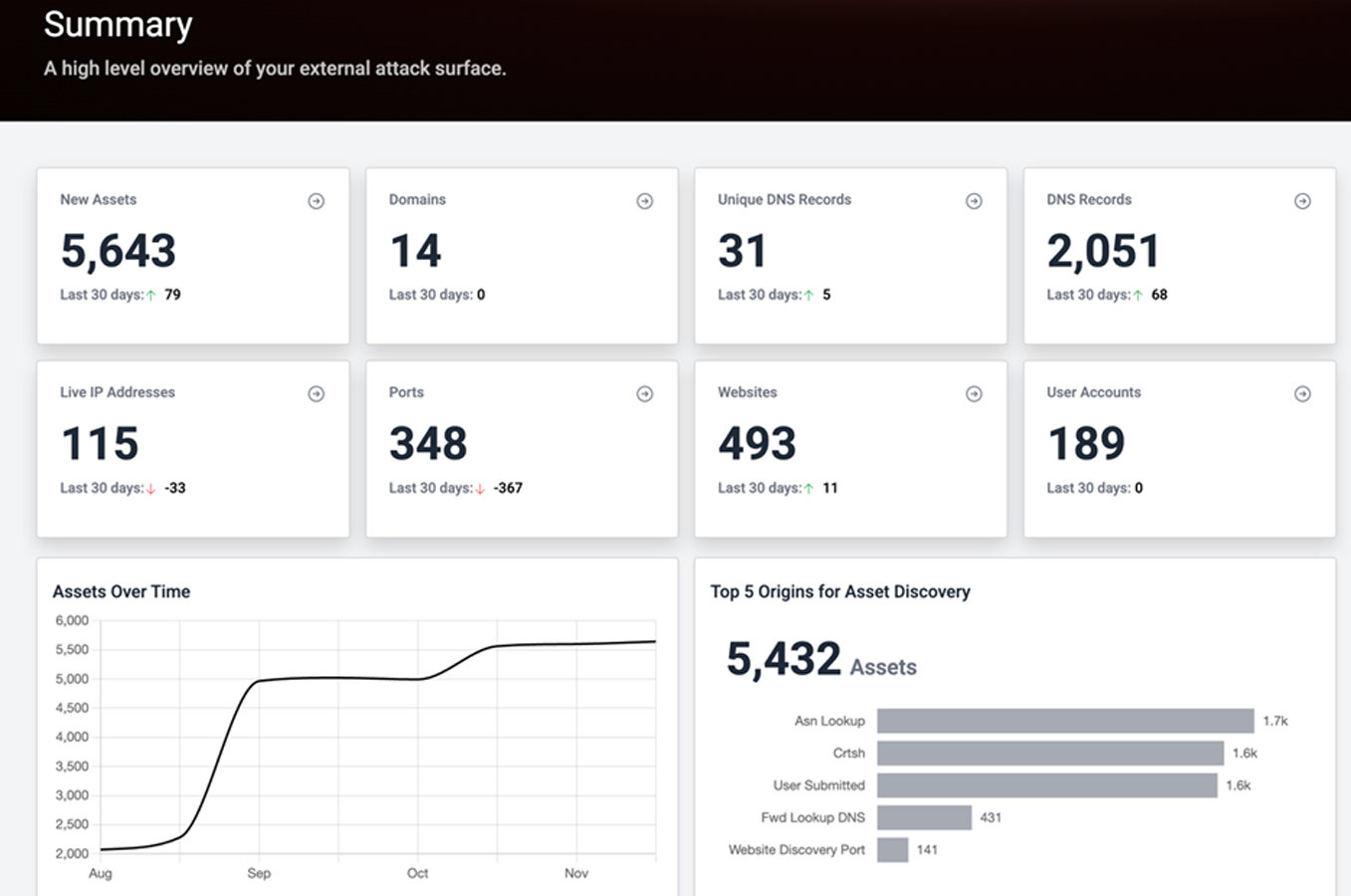

Reconocimiento diario a escala

Seguridad de la rueda dentada realiza comprobaciones continuas y automatizadas en toda su huella externa. Las exposiciones se descubren y validan a medida que aparecen, ya sea que persistan durante horas o minutos.

Hallazgos procesables

A través de nuestro marco de MAPE, cada hallazgo se clasifica, verifica, atribuye y prioriza. Esto garantiza claridad, contexto e impacto sin un volumen abrumador.

Eliminando conjeturas de ASM

Un hallazgo validado y contextualizado les dice a los equipos:

- que cambio

- Por qué es importante

- Que severo es

- ¿Quién es el dueño?

- Que acción tomar

En comparación con los datos de escaneo sin procesar, esto elimina la ambigüedad y reduce el tiempo necesario para resolver los problemas.

Cómo controlar su superficie de ataque

Estas son algunas de las formas en que las organizaciones pueden garantizar un monitoreo exhaustivo de su superficie de ataque:

- Mantener un inventario de activos preciso.

- Implementar un seguimiento continuo.

- Priorizar las vulnerabilidades en función del riesgo.

- Automatizar siempre que sea posible.

- Actualizar y parchear los sistemas periódicamente.

Para profundizar en cómo mejorar sus conocimientos sobre superficies de ataque, consulte nuestro blog completo en Monitoreo de la superficie de ataque: funciones principales, desafíos y mejores prácticas.

La seguridad moderna exige visibilidad continua

Las superficies de ataque actuales evolucionan constantemente. Los conjuntos de datos estáticos y pasivos simplemente no pueden seguir el ritmo. Para adelantarse a las exposiciones emergentes y prevenir incidentes fácilmente evitables, los equipos de seguridad necesitan un reconocimiento continuo y automatizado que refleje el estado real de su entorno.

Depender únicamente de datos pasivos crea puntos ciegos. La visibilidad continua los cierra. A medida que las organizaciones modernizan su infraestructura y aceleran los ciclos de implementación, el reconocimiento continuo se convierte en la base de la higiene de la superficie de ataque, la priorización y la reducción de riesgos en el mundo real.

Patrocinado y escrito por Seguridad de la rueda dentada.