El malware de retransmisión de comunicación de campo cercano (NFC) se ha vuelto enormemente popular en Europa del Este, y los investigadores descubrieron más de 760 aplicaciones maliciosas de Android que utilizan esta técnica para robar la información de las tarjetas de pago de las personas en los últimos meses.

A diferencia de los troyanos bancarios tradicionales que utilizan superposiciones para robar credenciales bancarias o herramientas de acceso remoto para realizar transacciones fraudulentas, el malware NFC abusa de la Emulación de tarjeta host (HCE) de Android para emular o robar datos de pagos y tarjetas de crédito sin contacto.

Capturan campos EMV, responden a comandos APDU desde una terminal POS con respuestas controladas por el atacante o reenvían solicitudes de terminal a un servidor remoto, que elabora las respuestas APDU adecuadas para permitir pagos en la terminal sin que el titular físico de la tarjeta esté presente.

La técnica fue detectada en estado salvaje por primera vez en 2023 en Polonia, seguida de campañas en la República Checay luego, más masivo Olas de ataque en Rusia.

Con el tiempo, surgieron múltiples variantes siguiendo diferentes enfoques prácticos, entre ellos:

- Recolectores de datos que exfiltran campos EMV a Telegram u otros puntos finales,

- Kits de herramientas de retransmisión que reenvían APDU a dispositivos emparejados remotos,

- Pagos «fantasma» donde las respuestas de HCE se manipulan para autorizar transacciones de POS en tiempo real,

- y PWA o aplicaciones bancarias falsas que están registrados como manejador de pagos predeterminado en Android.

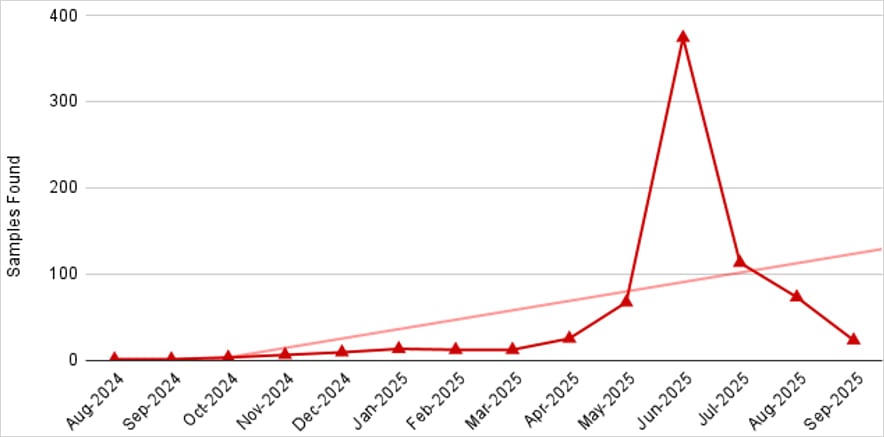

Según la empresa de seguridad móvil Zimperium, miembro de la 'App Defense Alliance' de Google, la popularidad del malware NFC en Android se ha disparado últimamente, particularmente en Europa del Este.

«Lo que comenzó como unas pocas muestras aisladas ahora se ha expandido a más de 760 aplicaciones maliciosas observadas en la naturaleza, lo que demuestra que el abuso de la retransmisión NFC no se está desacelerando sino que sigue acelerándose». explica Zimperium.

«Las campañas previamente documentadas por otros proveedores ahora están ampliando su alcance a regiones adicionales, incluidas Rusia, Polonia, la República Checa, Eslovaquia y otras».

Fuente: Zimperium

La firma ha identificado más de 70 servidores de comando y control (C2) y centros de distribución de aplicaciones que respaldan estas campañas, así como docenas de bots de Telegram y canales privados utilizados para exfiltrar datos robados o coordinar operaciones.

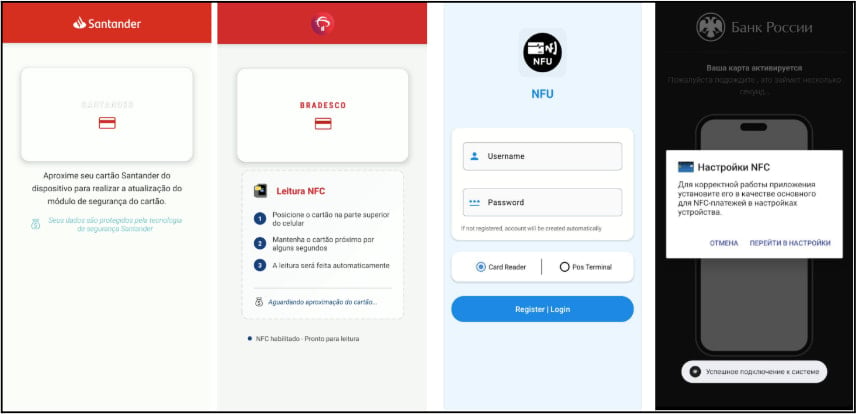

Las aplicaciones utilizadas para distribuir el malware se hacen pasar por Google Pay o por instituciones financieras como Santander Bank, VTB Bank, Tinkoff Bank, ING Bank, Bradesco Bank, Promsvyazbank (PSB) y varias otras.

Fuente: Zimperium

Se recomienda a los usuarios de Android que nunca instalen APK desde fuera de Google Play a menos que confíen explícitamente en el editor, que solo instalen aplicaciones bancarias desde los enlaces oficiales del banco y que verifiquen permisos sospechosos, como acceso NFC o privilegios de servicio en primer plano.

Además, se recomienda escanear periódicamente su dispositivo con Play Protect, la herramienta antimalware integrada de Android, y desactivar NFC si no es necesario.

La lista completa de los APK que Zimperium descubrió en la naturaleza es disponible aquí.