La campaña Glassworm, que surgió por primera vez en los mercados OpenVSX y Microsoft Visual Studio en octubre, se encuentra ahora en su tercera ola, con 24 nuevos paquetes agregados en las dos plataformas.

OpenVSX y Microsoft Visual Studio Marketplace son repositorios de extensiones para editores compatibles con VS Code, utilizados por los desarrolladores para instalar soporte de idiomas, marcos, herramientas, temas y otros complementos de productividad.

El mercado de Microsoft es la plataforma oficial para Visual Studio Code, mientras que OpenVSX es una alternativa abierta y neutral utilizada por editores que no pueden o no usan la tienda patentada de Microsoft.

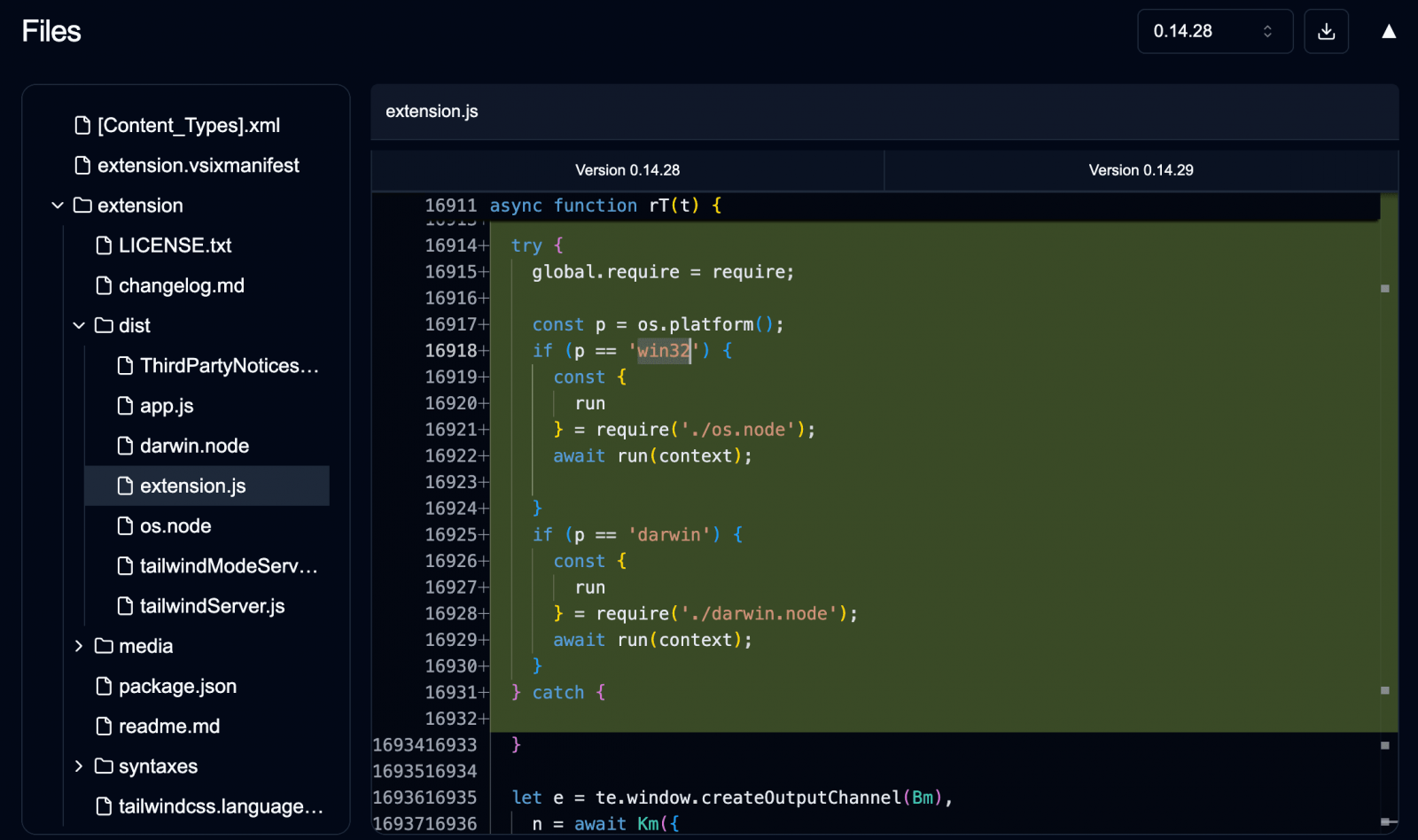

Documentado por primera vez por Seguridad Koi el 20 de octubre, Glassworm es un malware que utiliza «caracteres Unicode invisibles» para ocultar su código de la revisión.

Una vez que los desarrolladores lo instalan en sus entornos, intenta robar cuentas de GitHub, npm y OpenVSX, así como datos de billeteras de criptomonedas de 49 extensiones.

Además, el malware implementa un proxy SOCKS para enrutar el tráfico malicioso a través de la máquina de la víctima e instala el cliente HVNC para brindar a los operadores acceso remoto sigiloso.

Aunque la infección inicial se eliminó de los repositorios de extensiones, el malware regresó a ambos sitios poco después con nuevas extensiones y cuentas de editor.

Antes de esto, Open VSX había declarado que el incidente estaba completamente contenido, con la plataforma giratorio tokens de acceso comprometidos.

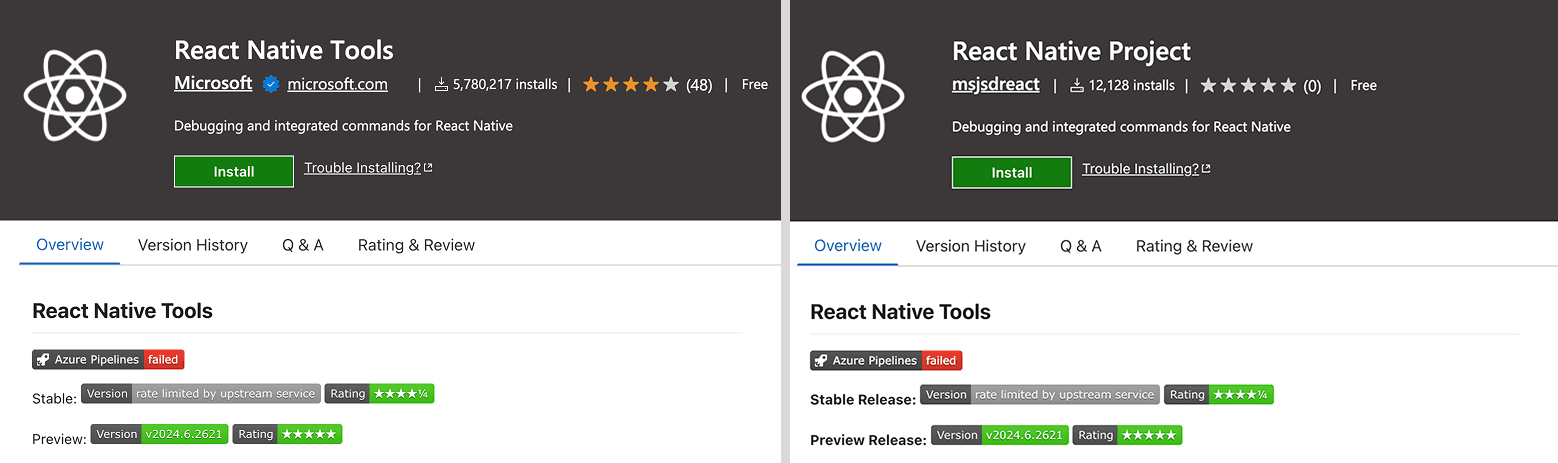

El resurgimiento del gusano de cristal fue descubierto por El investigador de Secure Anexo, John Tucknerquien informa que los nombres de los paquetes indican un amplio alcance de orientación que cubre herramientas populares y marcos de desarrollo como Flutter, Vim, Yaml, Tailwind, Svelte, React Native y Vue.

Fuente: Anexo Seguro

Secure Anexo ahora ha descubierto que la tercera ola utiliza los paquetes que se enumeran a continuación.

VS mercado

- iconkieftwo.icon-tema-material

- prisma-inc.prisma-studio-asistencia

- más bonita-vsc.vsce-más bonita

- flutcode.flutter-extensión

- csvmech.csvrainbow

- codevsce.codelddb-vscode

- saoudrizvsce.claude-devsce

- clangdcode.clangd-vsce

- cweijamysq.sync-settings-vscode

- bphpburnsus.iconesvscode

- klustfix.kluster-código-verificar

- vims-vsce.vscode-vim

- yamlcode.yaml-vscode-extensión

- solblanco.svetle-vsce

- vsceue.volar-vscode

- redmat.vscode-quarkus-pro

- msjsdreact.react-nativo-vsce

Abrir VSX

- bphpburn.icons-vscode

- tailwind-nuxt.tailwindcss-para-reaccionar

- flutcode.flutter-extensión

- yamlcode.yaml-vscode-extensión

- saoudrizvsce.claude-dev

- saoudrizvsce.claude-devsce

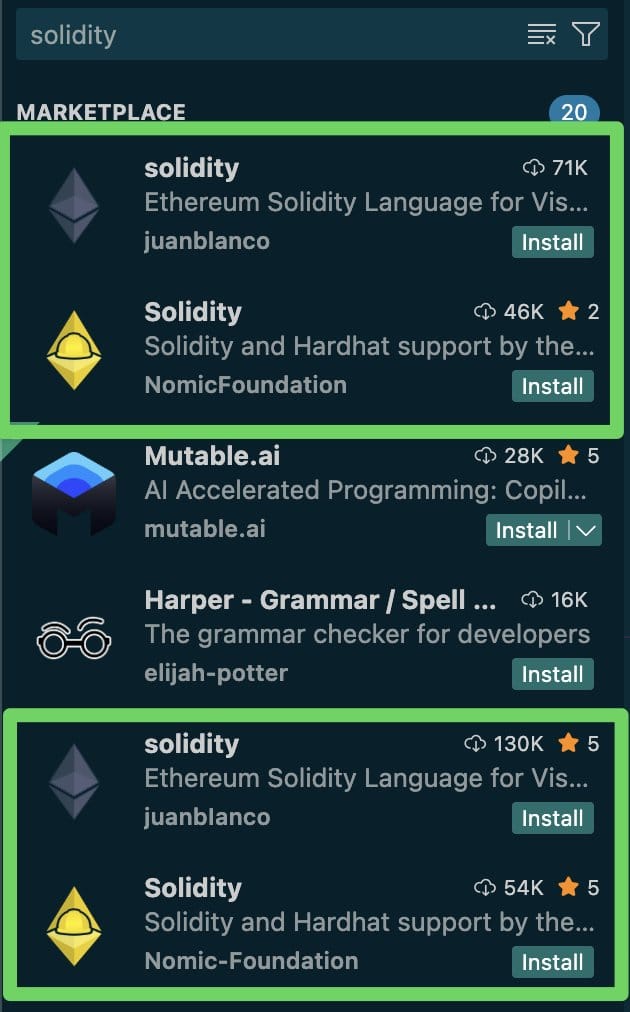

- vitalik.solidez

Una vez que los paquetes son aceptados en los mercados, los editores lanzan una actualización que introduce el código malicioso y luego inflan sus recuentos de descargas para que parezcan legítimos y confiables.

Además, el aumento artificial del número de descargas puede manipular los resultados de búsqueda, haciendo que la extensión maliciosa aparezca más arriba en los resultados, a menudo muy cerca de los proyectos legítimos que representa.

Fuente: Anexo Seguro

El investigador informa que Glassworm también ha evolucionado en el aspecto técnico, y ahora utiliza implantes a base de Rust empaquetados dentro de las extensiones. El truco invisible Unicode también se sigue utilizando en algunos casos.

Fuente: Anexo Seguro

BleepingComputer se ha puesto en contacto con OpenVSX y Microsoft con respecto a la capacidad continua de Glassworm para eludir sus defensas, y actualizaremos esta publicación con sus respuestas una vez recibidas.

La IAM rota no es sólo un problema de TI: el impacto se extiende a toda su empresa.

Esta guía práctica cubre por qué las prácticas tradicionales de IAM no logran mantenerse al día con las demandas modernas, ejemplos de cómo es un «buen» IAM y una lista de verificación simple para construir una estrategia escalable.